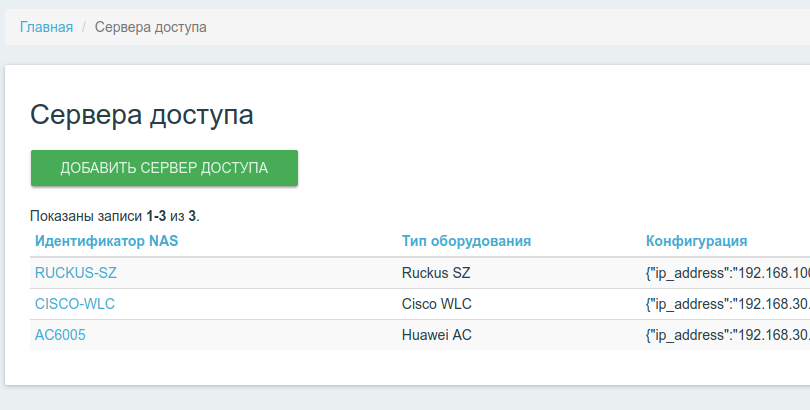

Сервера доступа ¶

Для интеграции с беспроводными контроллерами и маршрутизаторами предназначен раздел основного меню: Настройки/Сервера доступа.

Сервер доступа центральное понятие системы DECK.AUTH. Именно, после определения типа сервера доступа, определяется дальнейший алгоритм взаимодействия с клиентом и активным оборудованием.

DECK.AUTH определяет сервер доступа по уникальному идентификатору NAS ID, который приходит как в RADIUS запросах, так и во время редиректа на Captive-портал, в качестве одного из параметров URL запроса.

Параметр NAS ID задается на активном оборудовании.

Info: В качестве NAS ID чаще всего используется имя активного оборудования (беспроводного контроллера или маршрутизатора). На оборудовании некоторых производителей NAS ID можно задать для каждой WLAN или RADIUS сервера.

Info: Если в вашей архитектуре несколько беспроводных контроллеров одного производителя и не стоит задачи разделения сессий и внешнего вида captive-портала, то им можно задать одинаковый NAS ID. В этом случае в DECK.AUTH достаточно добавить одну запись сервера доступа.

Для добавления нового сервера доступа предназначена кнопка ДОБАВИТЬ СЕРВЕР ДОСТУПА.

При выборе типа оборудования в интерфейсе меняется перечень необходимых для конфигурации параметров.

Note: Если DECK.AUTH и активное оборудование разделены NAT`ом, то ip адреса и порты необходимо указывать те, которые выходят после преобразования NAT.

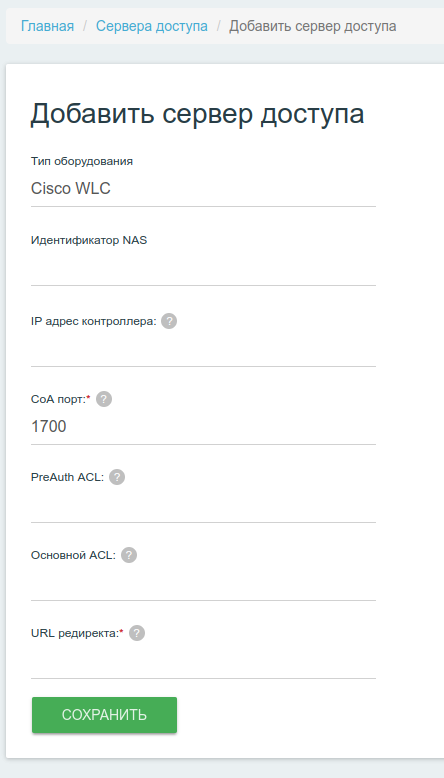

Cisco WLC ¶

Info: Подробнее о настройке взаимодействия с Cisco WLC, смотрите в разделе Настройка устройств доступа/Беспроводной контроллер Cisco WLC данного руководства.

- Тип оборудования - определяет тип оборудования. Для интеграции с Cisco WLC, необходимо выбрать значение Cisco WLC.

- Идентификатор NAS - уникальный NAS ID, который настраивается на контроллере (для контроллера в целом или для каждой WLAN).

- IP адрес контроллера - данный параметр используется для отправки CoA запросов в сторону контроллера. Если поле оставить пустым, будет использоваться адрес источника RADIUS запросов от контроллера (эта опция полезна, если планируется обслуживать несколько контроллеров с одинаковым NAS ID).

- CoA порт - UDP порт, на который будет отправлен CoA запрос. По умолчанию, Cisco WLC слушает 1700 порт.

- PreAuth ACL - имя ACL, который будет назначен клиентам, которые еще не прошли процесс аутентификации. ACL должен быть заранее создан на контроллере. Поле можно оставить пустым, тогда назначение ACL необходимо настроить на контроллере.

- Основной ACL - имя ACL, который будет назначен клиентам, которые успешно прошли процесс аутентификации. ACL должен быть заранее создан на контроллере. Поле можно оставить пустым, тогда назначение ACL необходимо настроить на контроллере.

- URL редиректа - URL, на который будут перенаправлены клиенты для прохождения процесса аутеннтификации. URL captive-портала.

После нажатия кнопки СОХРАНИТЬ, сервер доступа будет добавлен в систему.

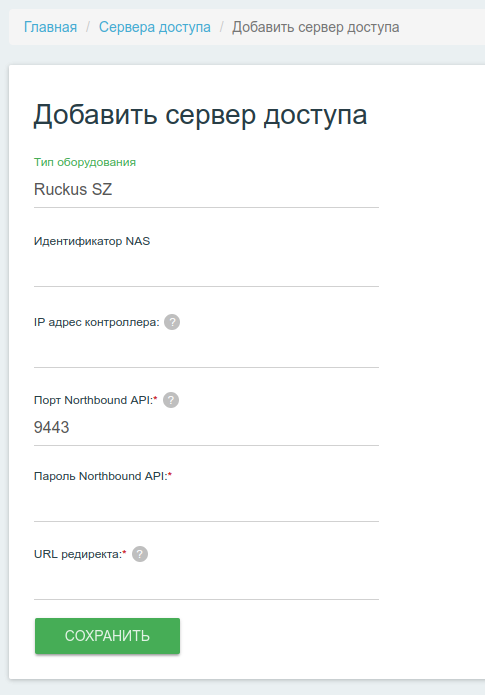

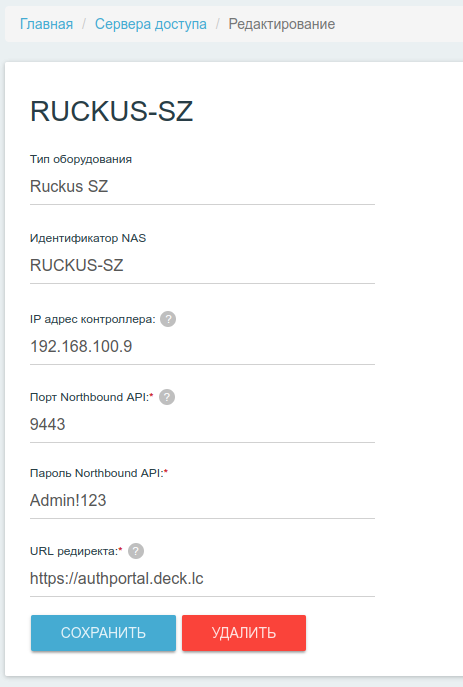

Ruckus SZ ¶

Info: Подробнее о настройке взаимодействия с Ruckus SZ, смотрите в разделе Настройка устройств доступа/Беспроводной контроллер Ruckus SmartZone\ZoneDirector данного руководства.

- Тип оборудования - определяет тип оборудования. Для интеграции с Ruckus SmartZone\ZoneDirector, необходимо выбрать значение Ruckus SZ.

- Идентификатор NAS - уникальный NAS ID, который настраивается на контроллере (для контроллера в целом или для каждой WLAN).

- IP адрес контроллера - данный параметр используется для отправки запросов к Northbound API контроллера. Если поле оставить пустым, будет использоваться адрес источника RADIUS запросов или HTTP запросов от контроллера (эта опция полезна, если планируется обслуживать несколько контроллеров с одинаковым NAS ID).

- Порт Northbound API - TCP порт, настроенный на контроллере для приема запросов к Northbound API.

- Пароль Northbound API - пароль, указанный при конфигурации Northbound API на контроллере.

- URL редиректа - URL, на который будут перенаправлены клиенты для прохождения процесса аутеннтификации. URL captive-портала.

После нажатия кнопки СОХРАНИТЬ, сервер доступа будет добавлен в систему.

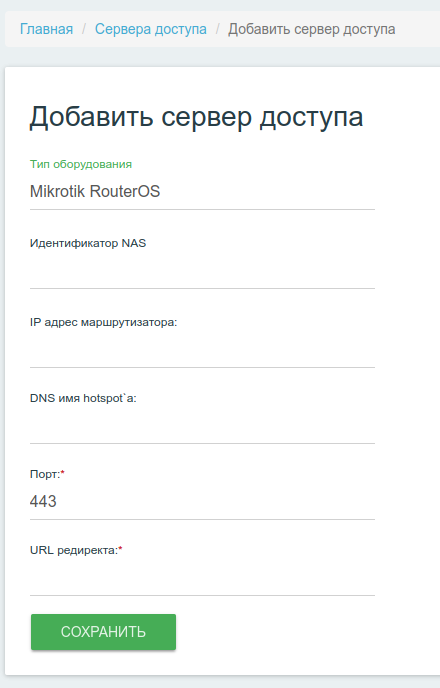

Mikrotik RouterOS ¶

Info: Подробнее о настройке взаимодействия с Mikrotik RouterOS, смотрите в разделе Настройка устройств доступа/Маршрутизатор Mikrotik RouterOS данного руководства.

- Тип оборудования - определяет тип оборудования. Для интеграции с Mikrotik RouterOS, необходимо выбрать значение Mikrotik RouterOS.

- Идентификатор NAS - уникальный NAS ID, который настраивается на маршрутизаторе (системное имя маршрутизатора).

- IP адрес маршрутизатора - данный параметр используется для отправки запросов к Hotspot интерфейсу. Если поле оставить пустым, будет использоваться адрес источника RADIUS запросов или HTTP запросов от маршрутизатора (эта опция полезна, если планируется обслуживать несколько маршрутизаторов с одинаковым NAS ID).

- DNS имя hotspot`а - доменное имя настроенное для Hotspot сервиса маршрутизатора, используется при отправке запроса со стороны клиента.

- Порт - TCP порт, на котором развернут hotspot сервис маршрутизатора.

- URL редиректа - URL, на который будут перенаправлены клиенты для прохождения процесса аутеннтификации. URL captive-портала.

После нажатия кнопки СОХРАНИТЬ, сервер доступа будет добавлен в систему.

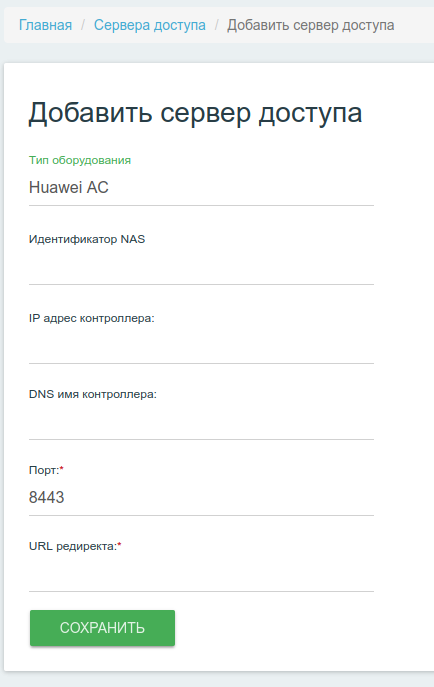

Huawei AC ¶

Info: Подробнее о настройке взаимодействия с Huawei AC, смотрите в разделе Настройка устройств доступа/Беспроводной контроллер Huawei AC данного руководства.

- Тип оборудования - определяет тип оборудования. Для интеграции с Huawei AC, необходимо выбрать значение Huawei AC.

- Идентификатор NAS - уникальный NAS ID, который настраивается на кантроллере (системное имя контроллера).

- IP адрес контроллера - данный параметр используется для отправки запросов к сервису внешнего сервера аутентификации у контроллера. Если поле оставить пустым, будет использоваться адрес источника RADIUS запросов или HTTP запросов от контроллера (эта опция полезна, если планируется обслуживать несколько контроллеров с одинаковым NAS ID).

- DNS имя контроллера - доменное имя контроллера, используется при отправке запроса к контроллеру со стороны клиента.

- Порт - TCP порт, на котором развернут сервис внешнего сервера аутентификации у контроллера.

- URL редиректа - URL, на который будут перенаправлены клиенты для прохождения процесса аутеннтификации. URL captive-портала.

После нажатия кнопки СОХРАНИТЬ, сервер доступа будет добавлен в систему.

Редактирование конфигураций серверов доступа ¶

При клике по записи в списке ранннее созданных серверов доступа, можно попасть в интерфейс редактирования сервера доступа.

После нажатия кнопки СОХРАНИТЬ, изменения вступят в силу.

Для удаления сервера доступа предназначена кнопка УДАЛИТЬ.